Kaspersky(カスペルスキー)のグローバル調査分析チーム「GReAT」は、サイバー犯罪グループBlueNoroffの最新APT活動として、「GhostCall」と「GhostHire」という2種類の高度な標的型攻撃キャンペーンを発表した。

これらの攻撃は少なくとも2025年4月以降、インド、トルコ、オーストラリアをはじめ、ヨーロッパやアジアの国々で、Web3と仮想通貨の組織を標的として継続的に発生しているとのことだ。

BlueNoroffは、北朝鮮のLazarusグループの下部組織とされており、代表的なキャンペーンである「SnatchCrypto」を継続的に拡大しているという。SnatchCryptoは、世界中の暗号通貨業界を標的とする金銭目的の攻撃である。

今回新たに登場したGhostCallとGhostHireというキャンペーンは、新しい潜入手法とカスタマイズしたマルウェアを利用して、ブロックチェーンの開発者や経営幹部を侵害するというものだという。これらの攻撃は、主な標的であるmacOSシステムとWindowsシステムに影響を与えるものであり、共通の指令(C2)インフラストラクチャによって管理されているとのことだ。

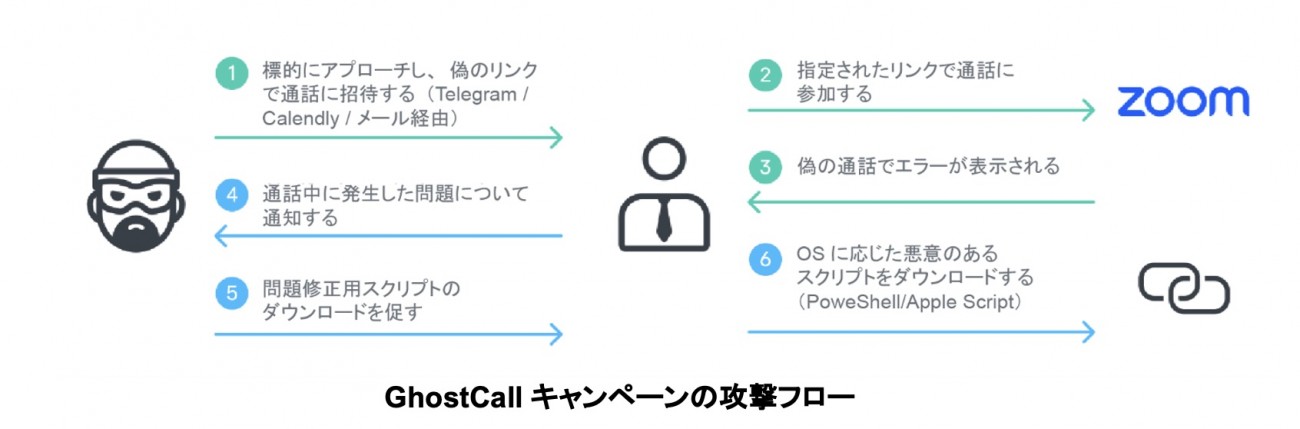

GhostCallキャンペーンはmacOSデバイスを標的としており、まず、対象に応じて内容を変える巧妙なソーシャルエンジニアリング攻撃を仕掛けるという。攻撃者はベンチャーキャピタリストになりすましたり、実在する起業家やスタートアップ企業の創業者の侵害されたアカウントを使用したりして、Telegram(テレグラム)経由でアプローチし、投資や提携の機会を勧めてくるとのことだ。

被害者はZoomやMicrosoft Teamsを模したフィッシングサイトで偽の投資ミーティングに誘導され、そこで音声トラブルを修正するためにクライアントを「更新」するよう指示が表示されるという。指示の通りに更新を実行すると、悪意のあるスクリプトがダウンロードされ、デバイスにマルウェアの感染が広がるという手口のようだ。

攻撃者は、7つの多段階実行チェーン(そのうち4つは以前には見られなかったもの)を展開し、暗号通貨窃盗マルウェアやブラウザ認証情報窃盗マルウェア、機密データ窃盗マルウェア、Telegram認証情報窃盗マルウェアなど、カスタマイズした新たなペイロードを配布したという。

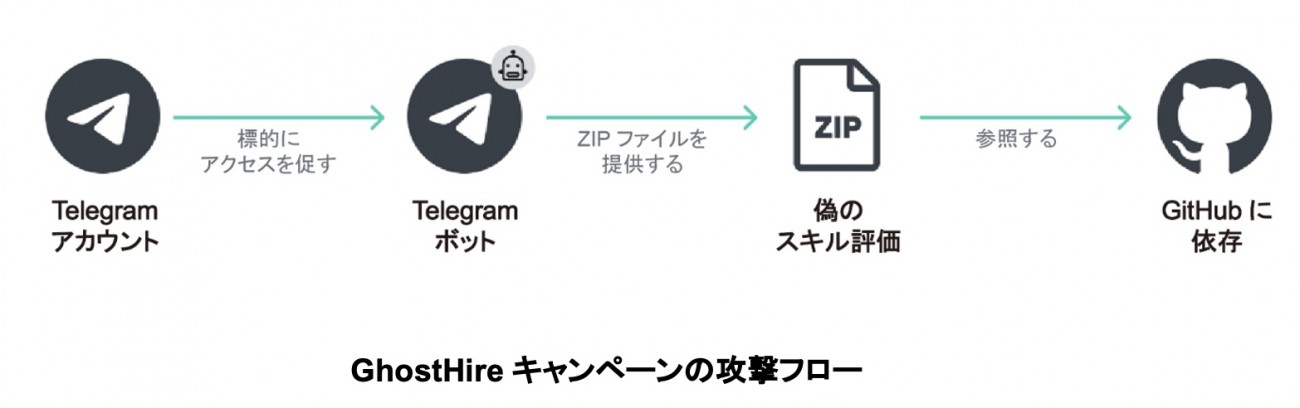

GhostHireキャンペーンは、ブロックチェーンの開発者を標的としており、採用担当者を装って攻撃を実行するとのことだ。被害者は、「スキル評価用」としてマルウェア入りのGitHubリポジトリをダウンロードして実行してしまう、という流れのようだ。

GhostHireは、GhostCallキャンペーンと同じインフラストラクチャやツールを使用しているものの、手口としてはビデオ通話ではなく、偽の採用活動を通じて現場の開発者やエンジニアにアプローチするという。最初に連絡を取った後、被害者はTelegramボットに追加され、ここでZIPファイルやGitHubリンクを受け取る。この時、タスクの締切も一緒に表記されているが、その締切が短く設定されているという。実行すると、マルウェアが被害者のマシンにインストールされ、オペレーティングシステムに合わせてカスタマイズされた形で動作するとしている。

BlueNoroffは、生成AIを使用することでマルウェア開発を加速しているほか、攻撃手法も巧妙化しているとのことだ。新しいプログラミング言語を導入したり、追加機能を実装したりしているため、検知や分析も複雑になっているという。また、攻撃の管理や拡大もさらに効率的に行えるようになるため、攻撃もより複雑で大規模なものになっているようだ。

【関連記事】

・えきねっとなど模したフィッシングサイト確認、詐欺サイトのクリック数は前年比26%増──カスペルスキー

・カスペルスキーがインターポールの「Synergia Ⅱ」作戦に協力 41人の逮捕に貢献

・ウェブトラッキングの事象は年387億件以上 ユーザー自身の関心と対策が必要──カスペルスキー調査

この記事は参考になりましたか?

- 関連リンク

- この記事の著者

-

EnterpriseZine編集部(エンタープライズジン ヘンシュウブ)

「EnterpriseZine」(エンタープライズジン)は、翔泳社が運営する企業のIT活用とビジネス成長を支援するITリーダー向け専門メディアです。データテクノロジー/情報セキュリティの最新動向を中心に、企業ITに関する多様な情報をお届けしています。

※プロフィールは、執筆時点、または直近の記事の寄稿時点での内容です

この記事は参考になりましたか?

この記事をシェア