クラウドストライクは2025年9月10日、「2025年版クラウドストライク脅威ハンティングレポート」に関する記者会見を開催した。

同レポートは、クラウドストライクの脅威ハンティングチームがリアルタイムに収集したデータをもとに作られたもの。同社 テクノロジー・ストラテジストの林薫氏は、「昨今の攻撃者の傾向として、マルウェアを使用しないことが挙げられる」と説明する。そのため、同レポートではマルウェアではなく攻撃者側に焦点を当てた形で調査しているとのことだ。

なお、攻撃者の攻撃に対する動機は、10年以上変わらず以下の3点だという。攻撃者を追跡・分類する際には、攻撃者がまずこの3点のどれに該当するのか整理し、インテリジェンスを作成している。

- 国家主導型:国家戦略を実現するうえで、ひとつの手段としてサイバー攻撃を利用すること。スパイ活動や、北朝鮮による国家施策としての攻撃などが分類される

- サイバー犯罪者(eCrime):金銭目的でサイバー攻撃を行うこと。ランサムウェアなどを用いて金銭を稼ぐ集団などが該当する

- ハクティビスト:自分たちの主義主張を訴えるためにサイバー攻撃を行うこと。Webサイトを改ざんして自分たちの主張を掲げる、ターゲット組織の情報を盗み出し公開することで相手組織の信用を失墜させるなどといった攻撃を行うことがある

これらの分類に基づいて、同社では現在265以上の攻撃者の名前を付けているという。名前を付ける際、国家主導型かつ中国が主導する攻撃者グループには「○○PANDA」といった名称、北朝鮮が主導するグループには「○○CHOLLIMA」といった名称を使用しているとのことだ。また、現状最も数の多いサイバー犯罪者グループには、「○○SPIDER」という名称を付けている。

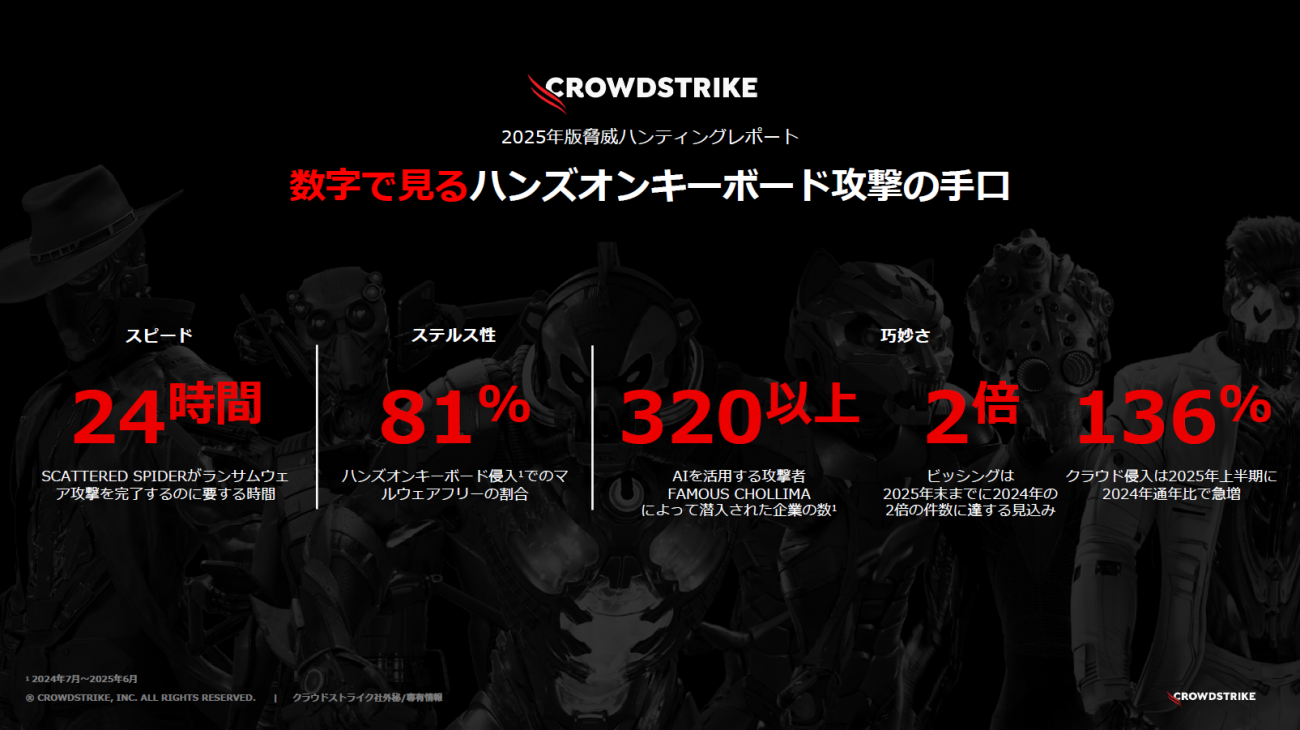

今回のレポートで注目すべき点として、「サイバー犯罪者が攻撃を完了するまでにかかる時間がどんどん短くなっていること」を林氏は挙げる。今年、「SCATTERED SPIDER」というソーシャルエンジニアリングに長けた攻撃者集団がランサムウェア攻撃を24時間で完了させたという。同グループは、1年ほど前は攻撃に72時間ほどを要していたことから、攻撃の速度が加速していることが読み取れる。

また、「ステルス性」という観点も注目ポイントだという。ハンズオンキーボード攻撃(対話型攻撃)を行う際、マルウェアを使った形跡が確認されたものが少なく、81%の攻撃がマルウェアフリーで行われていたとのことだ。

そのほか、攻撃者の巧妙さも年々増している。たとえば、北朝鮮の攻撃グループ「FAMOUS CHOLLIMA」は攻撃にAIを活用しており、1年間で320以上の企業に侵入・侵害を行ったという。また、ボイスフィッシングなどの巧妙なフィッシング攻撃の数も、2025年末には2024年の約2倍に達する見込みだ。

ハンズオンキーボード攻撃について

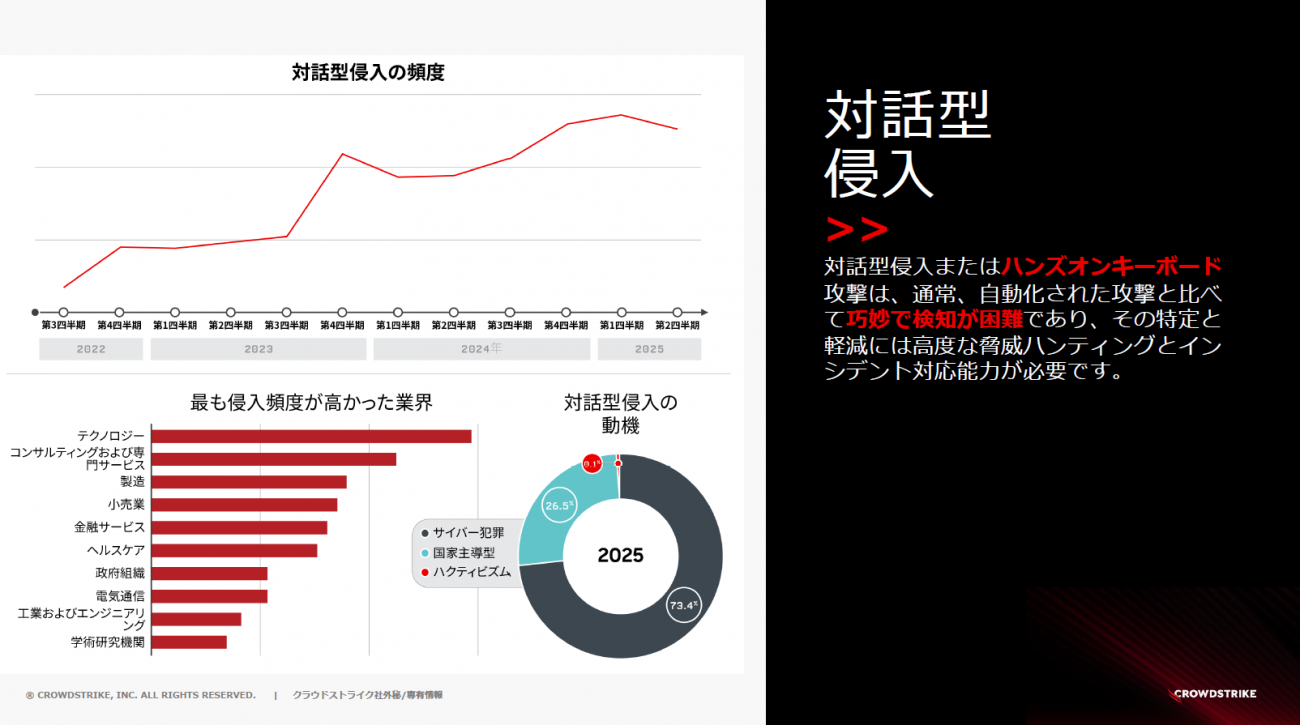

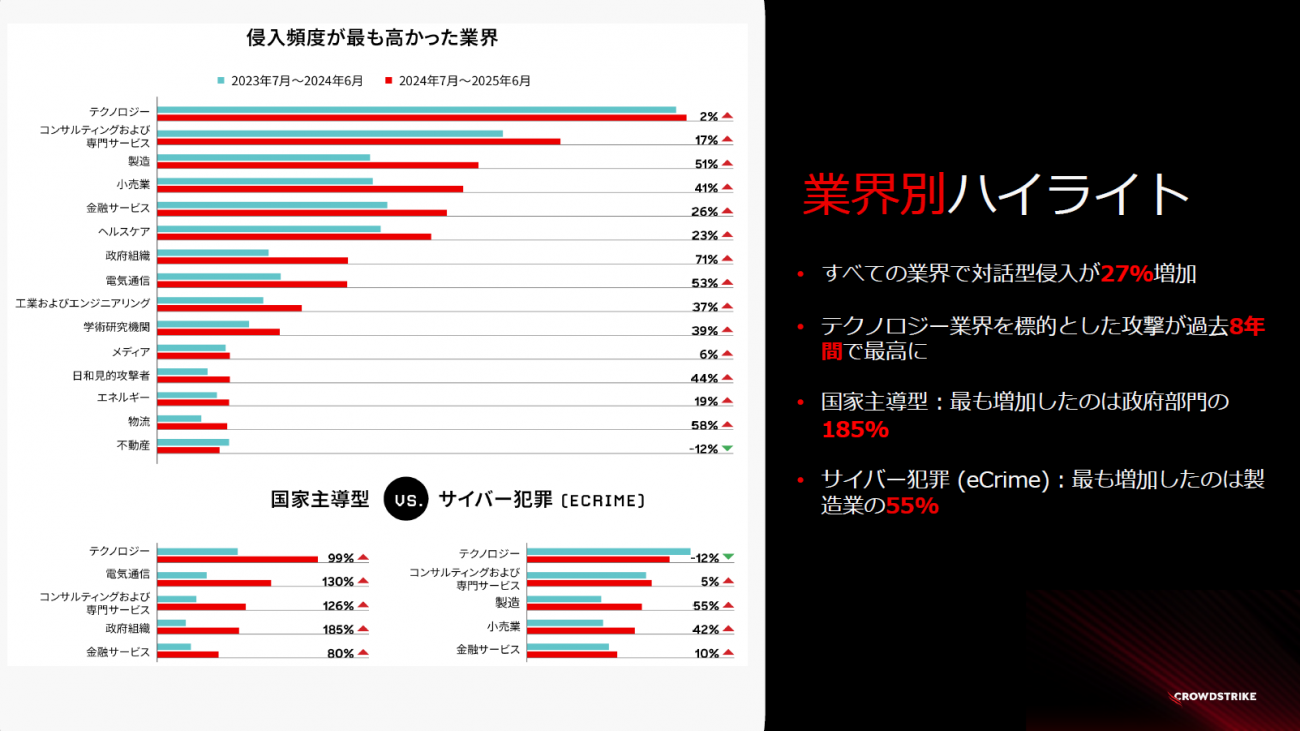

ハンズオンキーボード攻撃の頻度は、2022年から右肩上がりで上昇している。標的となった業界は、テクノロジー会社やコンサルティングおよび専門サービス、製造業などが多く見受けられた。

同攻撃を受けた業界ごとの頻度を前年と比較してみると、不動産を除いたほとんどの業界で増加傾向にあり、約27%ほど増加している。

AIを用いた攻撃について

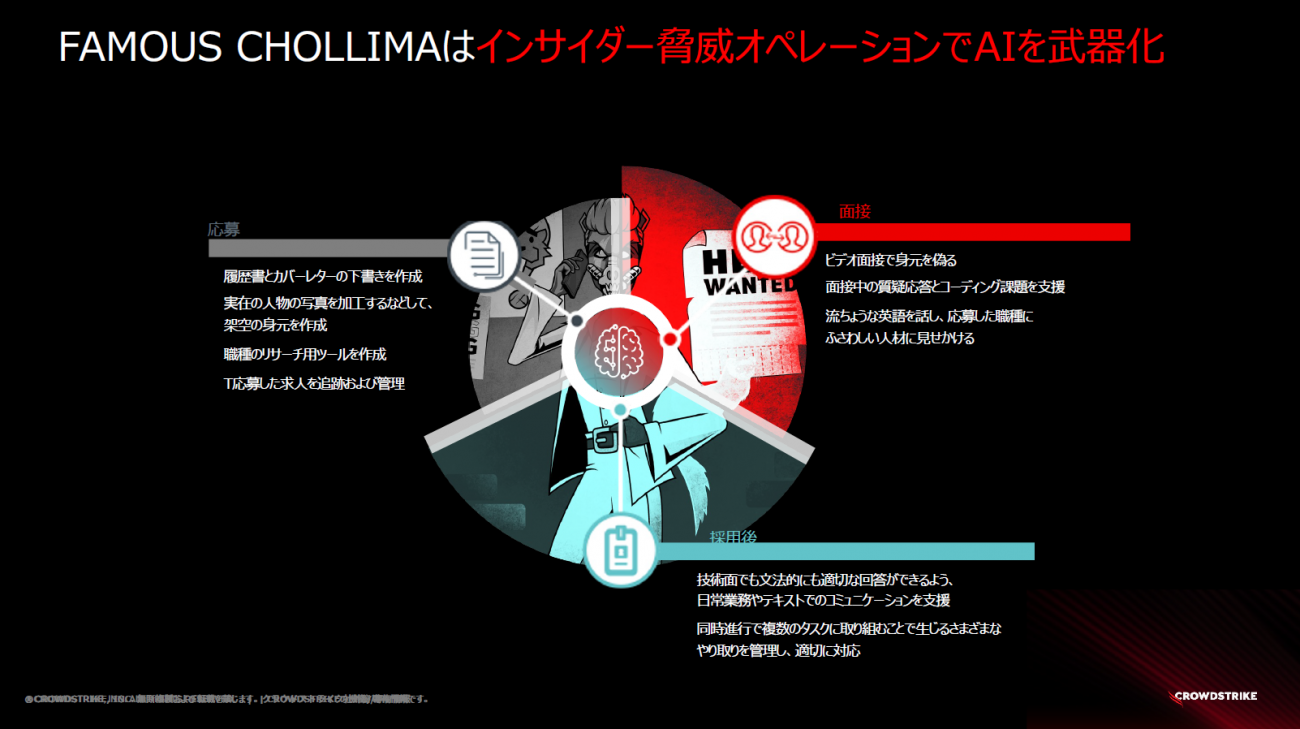

昨今の生成AIを悪用したサイバー攻撃について、攻撃集団FAMOUS CHOLLIMAでの事例を交えて説明された。同集団は、AIを用いて就職活動を行い、企業内に潜入するような手口を用いるという。履歴書やLinkedInのようなSNSプロフィールなどをAIで生成し、企業に就職希望者として応募する。リモート面接の際は、ディープフェイクを用いて突破するといったケースが確認されている。採用後も、AIを用いて優秀な社員であるかのようになりすましながら活動するとのことだ。

「AIを活用した攻撃事例は増えていますが、私が重要だと感じているのは“AIを使ったからと言って洗練された攻撃を誰でもできるわけではない”という点です。元々の技術力が優れていて、生成AIの使いどころを理解している攻撃者であれば、巧妙かつスピーディーな攻撃を仕掛けることが可能になります。しかし、そういった技術や勘所が優れていない攻撃者がAIを利用しても、効果を発揮しないということが報告でも明らかになっています」(林氏)

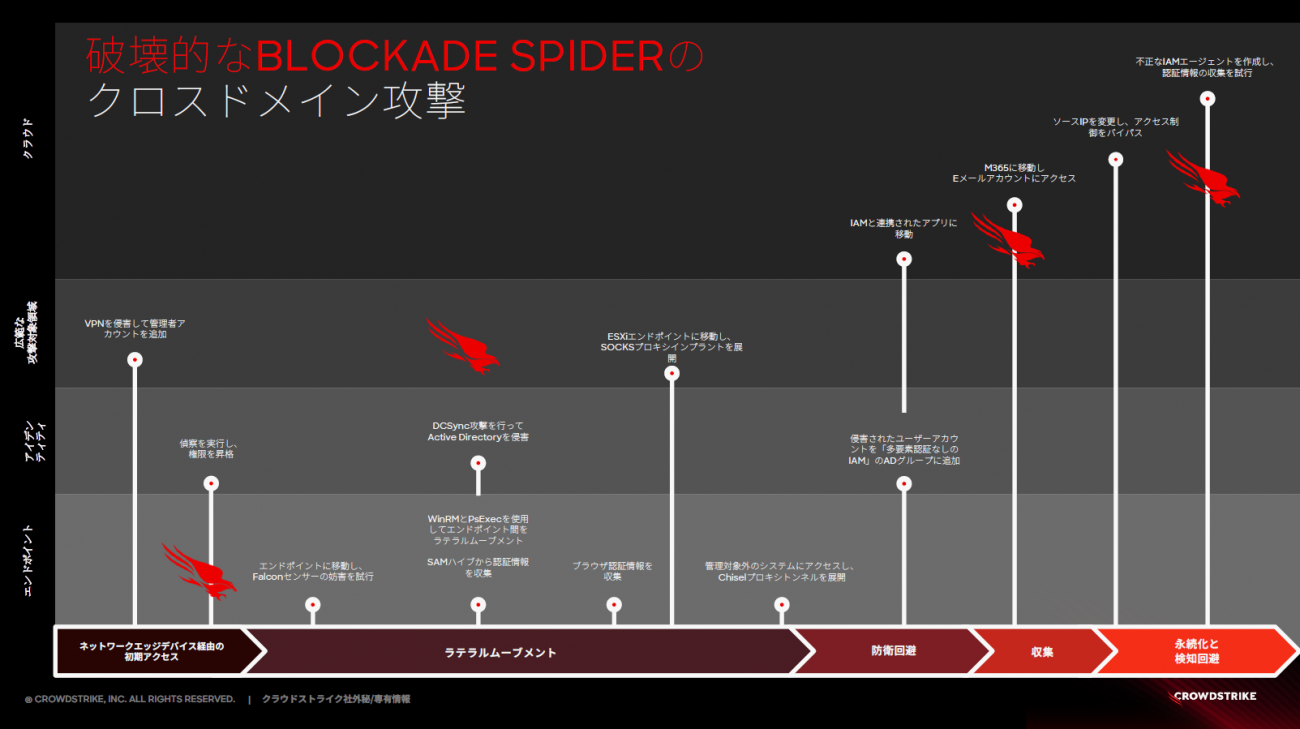

クロスドメイン攻撃について

クロスドメイン攻撃は、エンドポイントやアイデンティティ、クラウドなど複数のセキュリティ領域にまたがって行われる。会見では、攻撃グループ「BLOCKADE SPIDER」が行った攻撃事例が紹介された。

同グループはまず、VPNを侵害し管理者アカウントなどを盗み出す。その後アイデンティティを盗み、それを利用してエンドポイントに侵入、ラテラルムーブメントを起こしていくのだ。その過程で、「VMware ESXi」のサーバーにアクセスしプロキシを立てたり、「Microsoft 365」に移動してメールアカウントやクラウド内にアクセスし情報を盗んだりと、様々な領域で攻撃を行うという。

クラウドを意識した攻撃者のハンティングについて

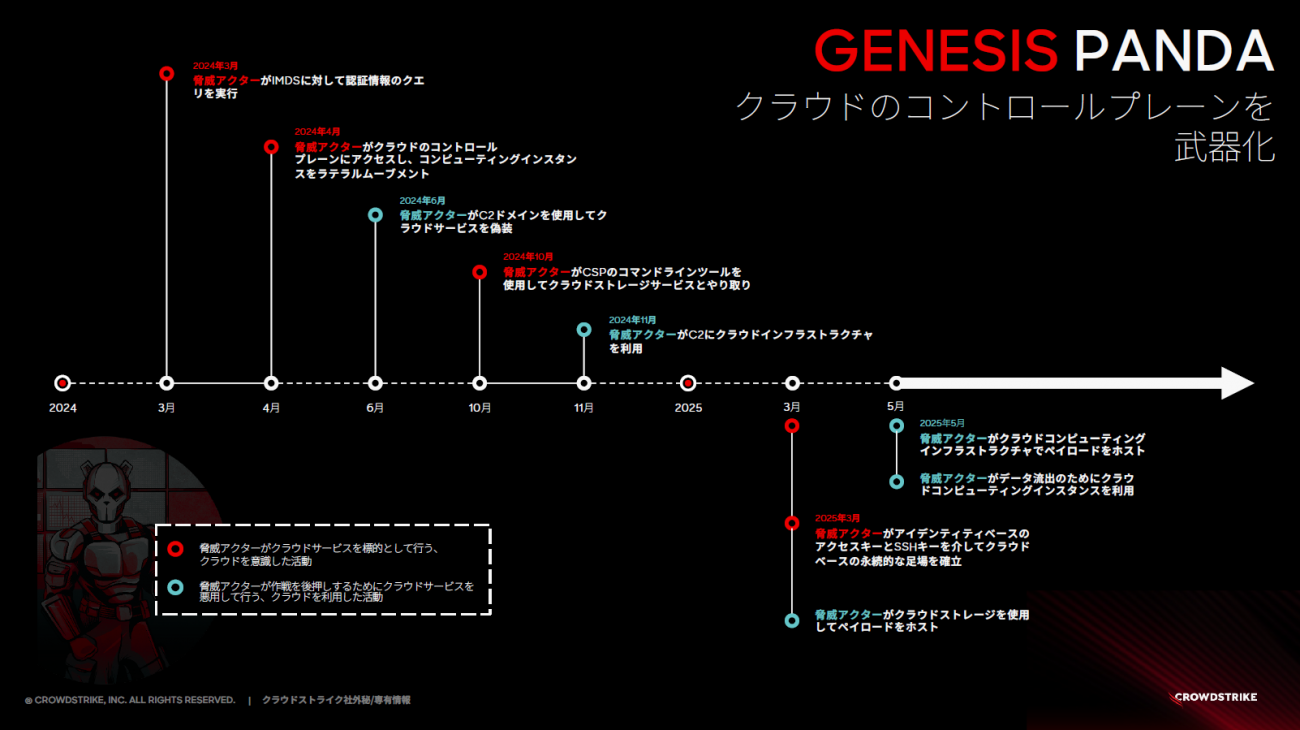

クラウドをターゲットとした攻撃は、2025年上半期だけで2024年から136%増加している。特に、中国主導の攻撃グループは前年比40%増となっているとのことだ。なかでも特に狙われているのは、パブリッククラウド全体を制御・管理するコントロールプレーン部分だという。

会見では、中国の「GENESYS PANDA」という攻撃者グループの事例が紹介された。同グループは、金融やメディア、テクノロジー企業などの幅広い領域を狙い、約11ヵ国をターゲットにしているという。彼らの行動などを追跡すると、彼ら自身が情報を盗み出すのではなく、侵入口を確保してそれを他の攻撃者グループに提供する「イニシャルアクセスブローカー」のような役割を担うグループではないかと予測されるとのことだ。

「GENESYS PANDAはクラウドの仕組みに精通しており、システムに侵入した後に、目立たず侵害を進めるにはどういった動きをすればよいか、どう動けば目的を達成できるのかなどを熟知して活動しているグループです」(林氏)

最後に林氏は、こういった先進的な攻撃を仕掛けてくる攻撃者に対応するための防御ステップとして、以下5つを紹介し、会見を締めくくった。

- アイデンティティの保護:正規の認証情報が窃取されることによる被害の深刻さを踏まえ、多要素認証の導入に加え、不審なログインやアカウント操作を検知する仕組みを整える必要がある

- クラウドの防御:クラウド環境が主要な攻撃対象となっている現状を鑑み、クラウドのセキュリティ設定を適切に行い、常に監視する体制を構築することが求められる

- クロスドメイン可視性のギャップ解消:エンドポイントやクラウドといった個別の領域だけでなく、それらを横断する攻撃の動きを統合的に可視化し、防御できる体制が不可欠

- 攻撃者起点のパッチ適用:評価値が高い脆弱性からではなく、実際に攻撃で悪用されている脆弱性から優先的にパッチを適用していくという、より実践的なアプローチが有効

- 攻撃者を知る:攻撃者がどのような手口を使っているか、どのような動機で動いているかを知ることは、効果的なセキュリティ戦略を立てるうえで有効

【関連記事】

・クラウドストライク、各組織に最適化されたリアルタイムの脅威インテリジェンスを提供

・マイクロソフトとクラウドストライク、サイバー脅威アクターの識別および追跡の方法に関して連携

・NECが端末12万5000台にクラウドストライク導入、Azure MFAをオンプレミスでも適用可能に

この記事は参考になりましたか?

- 関連リンク

- この記事の著者

-

この記事は参考になりましたか?

この記事をシェア