Proofpoint(プルーフポイント)は、AI生成型ウェブサイトビルダー「Lovable」を利用した攻撃キャンペーンを確認、ブログにて詳細を発表した。

Lovableは、自然言語プロンプトを使って人々が簡単にウェブサイトを作成・展開できるユーザーフレンドリーなアプリケーション兼ウェブサイトビルダー。利用者がテキストでウェブサイトのアイデアを書くと、Lovableが自動的にそれを作成するという。また、このアプリはlovable[.]appというドメインで作成されたサイトのホスティングも提供している。このサービスは1日5プロンプトまで無料で利用できるが、プロンプトは非常に長く高度に設定できるため、1プロンプトで完全なウェブサイトを作成することが可能だとしている。

同社の脅威リサーチャーによる調査によると、昨今はLovableを利用して認証情報フィッシング、マルウェア、不正サイトを作成・ホスティングする事例が増えているという。実際に同社は、Lovableのサービスを利用して多要素認証(MFA)フィッシングキット(Tycoonなど)、暗号資産ウォレットを狙うマルウェアやマルウェアローダー、クレジットカードや個人情報を狙うフィッシングキットを配布する攻撃キャンペーンを多数確認したとのことだ。

同社は2025年2月以降、毎月数万件規模のLovable URLがメールデータにおいて脅威として検知されていることを確認。以下は、観測された攻撃キャンペーンの一例である。

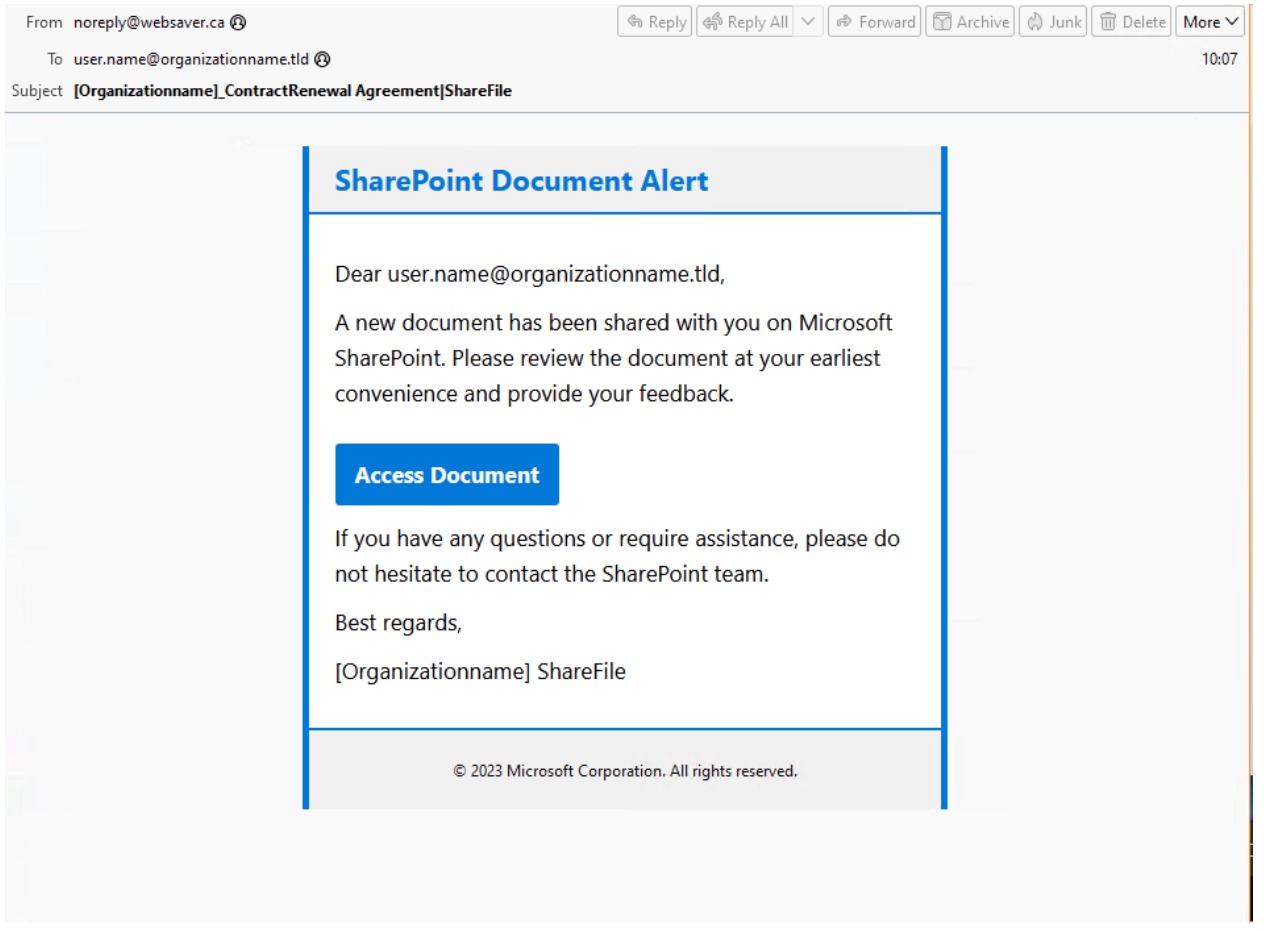

Tycoonフィッシング攻撃キャンペーン

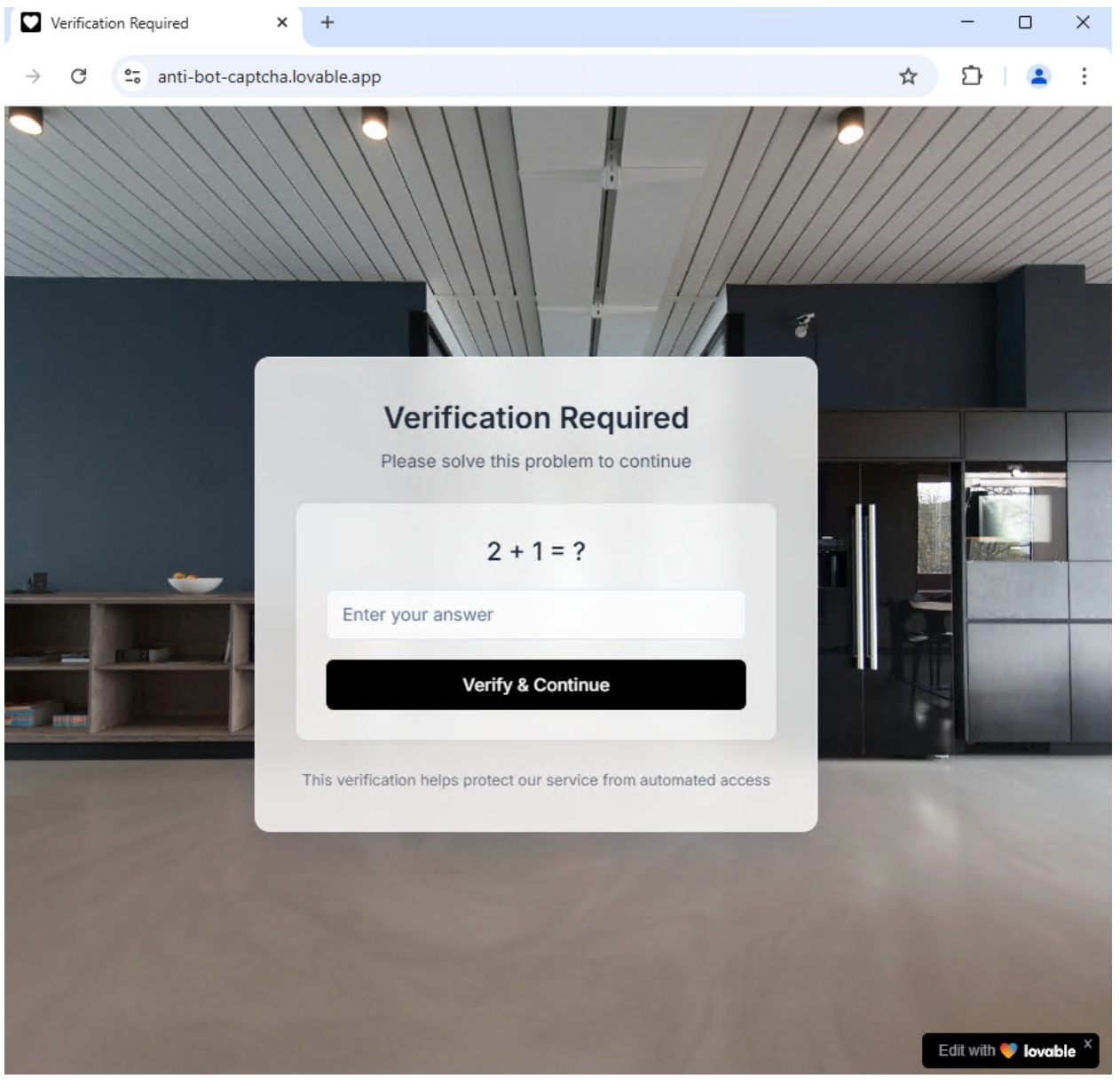

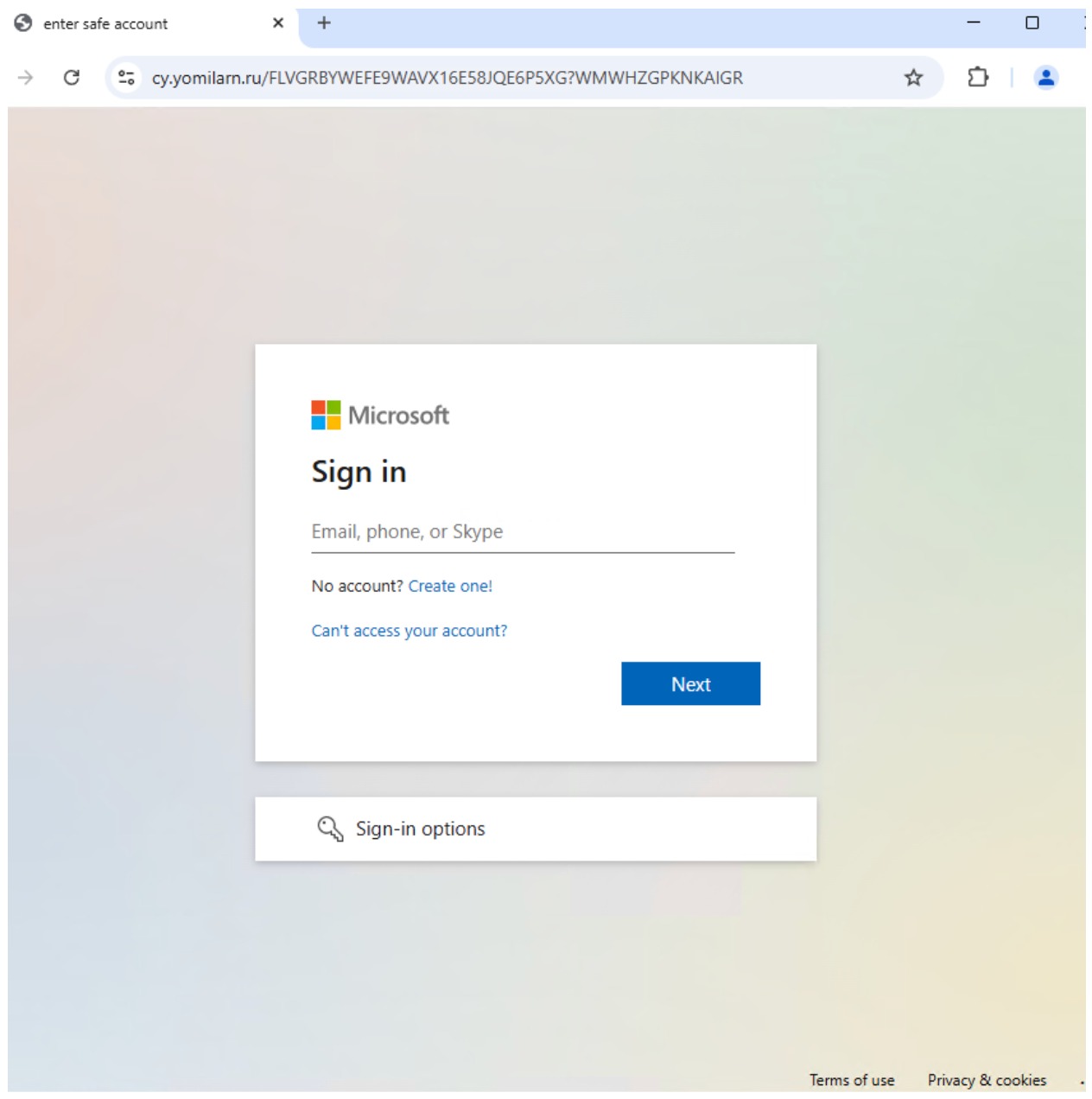

2025年2月、同社はファイル共有をテーマにした認証情報フィッシングを配布する攻撃キャンペーンを特定した。この攻撃キャンペーンには数十万件のメッセージが含まれ、5,000以上の組織に影響を与えたという。メッセージにはlovable[.]appのURLが含まれており、受信者を数学CAPTCHAが提示されるランディングページへ誘導。それを解くと、偽のMicrosoft認証ページへリダイレクトされる仕組みになっていたとのことだ。

このページは、ユーザーの組織のAzure Active Directory(AAD)やOktaのブランドを表示し、ユーザーの認証情報、多要素認証(MFA)トークン、関連するセッションクッキーを収集するよう設計されていたという。これは、中間者攻撃(Adversary-in-the-Middle、AiTM)の手法を通じて、Tycoon Phishing-as-a-Service(PhaaS)プラットフォームが提供する同期リレー機能を利用して実現されたとしている。

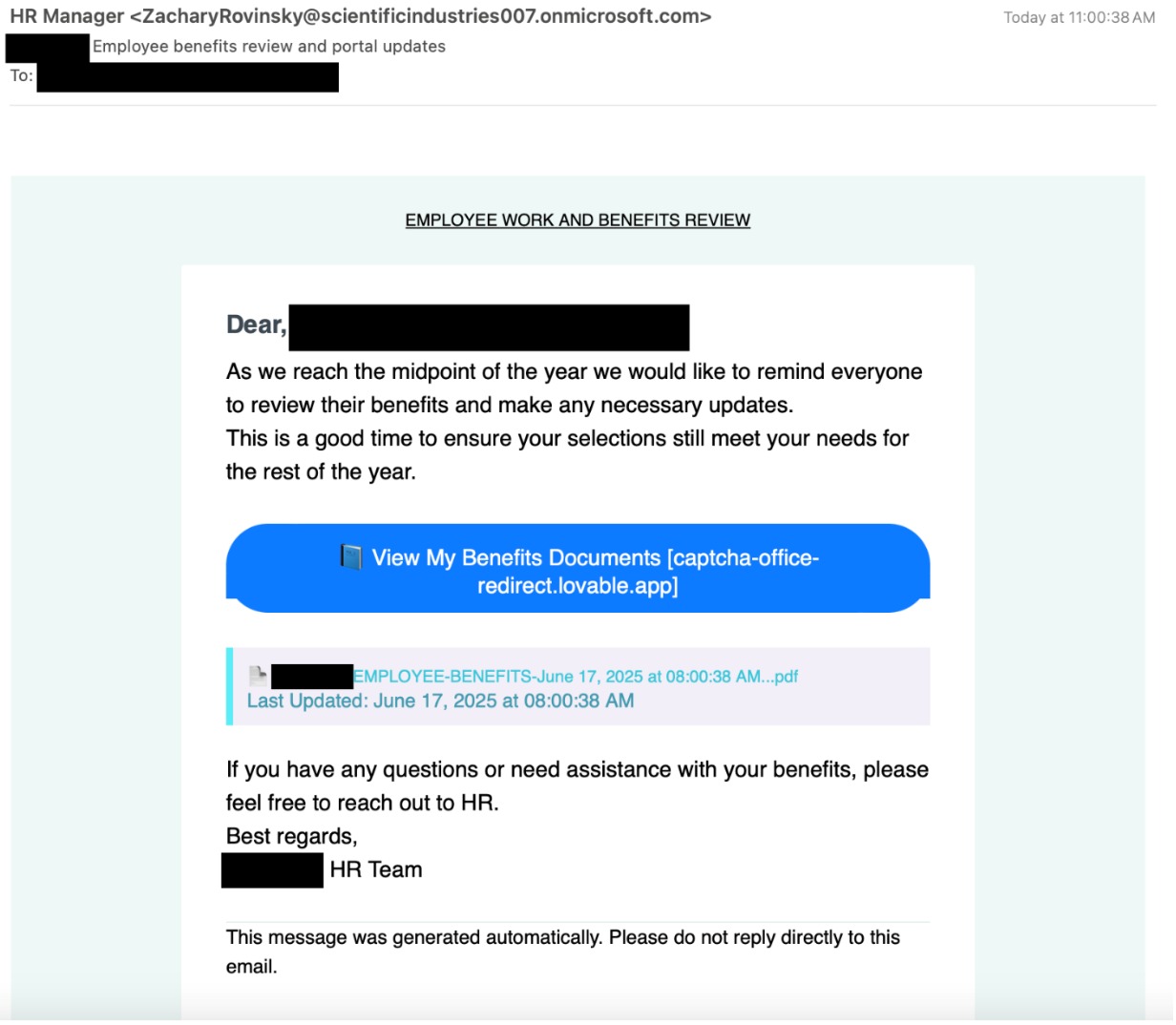

プルーフポイントは、同様のドメインパターンを持つLovable URLを経由して配布される追加のTycoon認証情報フィッシング攻撃キャンペーンも観測。その中には、2025年6月に標的組織の人事部を装い、従業員福利厚生に関するメールを用いたケースも含まれていたという。

これらの攻撃キャンペーンには同様の攻撃チェーンが含まれており、Lovable URLがCAPTCHAへ誘導し、それを解くとMicrosoftブランドの認証情報フィッシングサイトにリダイレクトされる仕組みになっていたそうだ。

【関連記事】

・多要素認証を突破する新攻撃が急増、プルーフポイントは「Human-Centricセキュリティ」に注力

・マイクロソフトとプルーフポイントが協業拡大、Azureを基盤としたデータセキュリティ強化が可能に

・プルーフポイント、2024年脅威予測を発表 注目すべき変化と関係要因の動きを特定

この記事は参考になりましたか?

- 関連リンク

- この記事の著者

-

EnterpriseZine編集部(エンタープライズジン ヘンシュウブ)

「EnterpriseZine」(エンタープライズジン)は、翔泳社が運営する企業のIT活用とビジネス成長を支援するITリーダー向け専門メディアです。データテクノロジー/情報セキュリティの最新動向を中心に、企業ITに関する多様な情報をお届けしています。

※プロフィールは、執筆時点、または直近の記事の寄稿時点での内容です

この記事は参考になりましたか?

この記事をシェア