脆弱性や設定上の不備を狙ったサイバー攻撃が頻発……クラウドシフトの今考えたい「CNAPP」の必要性

ポストAI時代、クラウド運用の“4大リスク”を守るべく2025年5月から提供開始!

サイバーリーズンは、各種市場調査ではEPP(Endpoint Protection Platform)、EDR(Endpoint Detection and Response)、MDR(Managed Detection and Response)においてはどれも国内シェアで連続トップを占めるほど、エンドポイント保護では有数の実績を誇る。そのサイバーリーズンが今後を見越して注力するのが「XDR(Extended Detection and Response)」や「CNAPP(Cloud Native Application Protection Platform)」だ。

マルチクラウド化が進む今、「CNAPP」に注目集まる

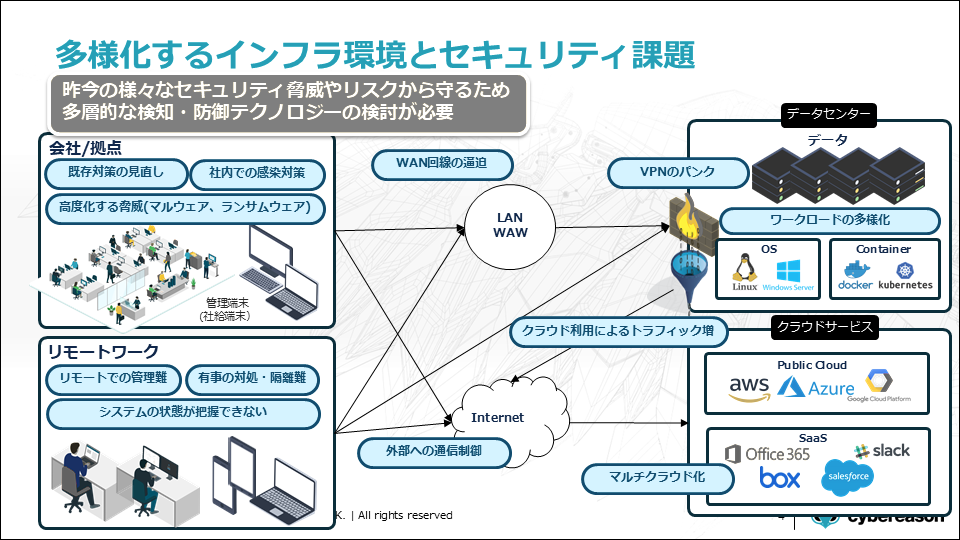

あらためて、なぜXDRに注力しているのか──。その背景には情報インフラの複雑化があるという。かつては会社や拠点、それとデータセンターごとでITを活用していた。そこに、より安価、高度、高性能な基盤としてクラウドサービスが登場して、クラウドシフトが進んだ。さらにコロナ禍でリモートワークが普及したことも加わり、今では情報インフラの要素が増えて複雑化している。

そうなると攻撃者が悪用するアタックサーフェス(攻撃可能なポイント)は格段に増加する。対応するために防御側の強化も必要となるが、効率的に運用できなければ対処が手遅れになりかねない。サイバーリーズン セールスエンジニアリング統括本部 プリセールス本部長の遠藤肇氏は「エンドポイントではEDRの検知からSOCの対処までのサービスレベルを5分以内(SLO)と設定していますが、他の領域の情報もXDRに統合していくことで、エンドポイントに到達する前に予兆をとらえ、より早く対応することで被害の抑止力を向上させています」と話す。

今では多種多様なセキュリティテクノロジーがある。エンドポイントの検知と対応のEDR/MDR、エンドポイント保護のEPP/NGAV、モバイルデバイス保護のMTD、これらでエンドポイントを保護しつつ、さらにネットワーク検知と対応のNDR、侵入防御のFW/IPS、Webアクセス保護のSWG、クラウド可視化と制御のCASB、セキュリティ製品の統合のためのXDR、ここに新しくCNAPPが注目されている。

CNAPPとは、ガートナーが提唱したクラウド環境におけるサイバーセキュリティ保護の統合ソリューションと言える。現状ではパブリッククラウドごとに脅威を検出するためのサービス、たとえばAWSならAmazon GuardDuty、Microsoft AzureならMicrosoft Defender for Cloud、Google CloudならSecurity Command Centerなどがある。

ただし、それぞれ粒度や機能はばらつきがあり、マルチクラウドのメリットを得るためにはそれぞれの技術を習得する必要があった。これはこれで学習コストがかかる。マルチクラウド運用時にセキュリティ対策のレベルを平準化し、一元管理できるようにするものがCNAPPと考えていいだろう。

ポストAI時代のクラウド環境を守るために「3つの提言」

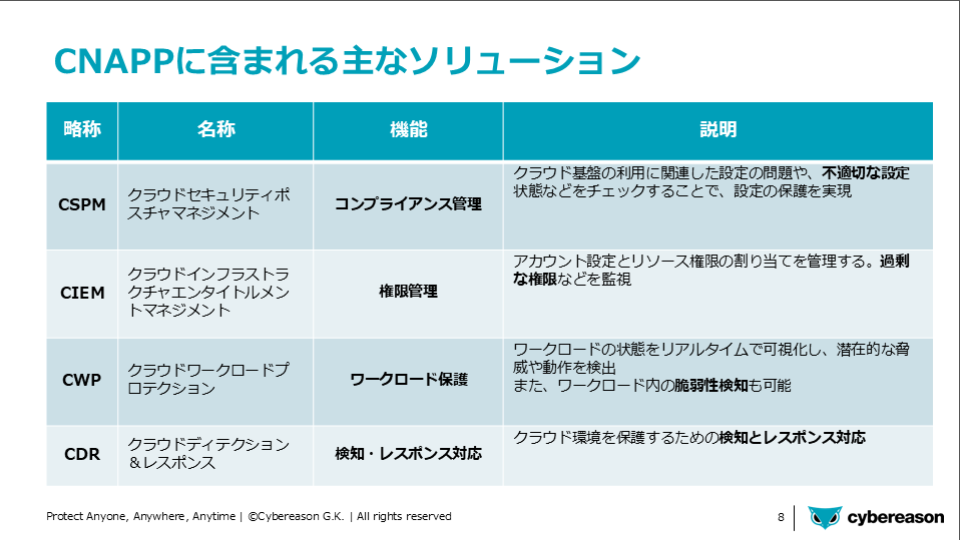

では、具体的にCNAPPにはどのような機能が実装されているべきか。主なものとしては、コンプライアンス管理のCSPM(Cloud Security Posture Management)、権限管理のCIEM(Cloud Infrastructure Entitlement Management)、ワークロード保護のCWP(Cloud Workload Protection)、検知・対応のCDR(Cloud Detection and Response)となる。

CNAPPが提唱される背景には、実際に権限管理や設定ミス、脆弱性管理の不備に起因したインシデントが繰り返されているからだ。たとえば、2024年5月にはコーヒーショップのオンラインサイトにて、攻撃者から脆弱性を突かれたことで侵害が生じてしまったケースが発生。また2024年10月にはあるスポーツジムにて、権限管理の不備により公開すべきではない情報が閲覧可能となっていたことで情報漏えいにつながってしまったケースが挙げられる。

この先を考えると、生成AIモデルも攻撃者に狙われるリスクがある。Webアプリケーションのセキュリティ向上にむけた情報提供をしているOWASP(Open Web Application Security Project)は2024年末、LLMアプリケーションに特化したセキュリティリスクを公表し、警告している。またサイバー攻撃者が使う戦術や技術をまとめた「MITRE ATT&CK」でも、生成AIモデルに特化した攻撃手法をまとめたフレームワークを公表している。

攻撃者のなかには余計なクエリや問い合わせを紛れ込ませることで、生成AIのクレジットやトークンを無駄に消費させて経済的損害を与えようとするものもあるという。「生成AIに関しては、機能開発を優先して進めている企業も多いとうかがっていますが、セキュリティ対策の不備によって大きな損害が出る可能性もあります」と遠藤氏は警告する。

こうした背景を踏まえ、遠藤氏はポストAI時代のクラウド環境を守るためとして、3つ提言した。1点目は、脆弱性や設定ミスの混入を見逃さない品質管理の自動化。日々脆弱性が発見されるなか、必要なものを見逃さず、ミスなく作業するのは人間には不可能に近い。そのためシステムで自動化を進めて、属人化せず作業できるようにする必要がある。

2点目は、リアルタイムで相関、不審な振る舞いを検知する可視化。攻撃のスピードは年々増している。最近発見された攻撃手法のなかには、攻撃開始から情報窃取まで10分程度のものもある。そのため24時間365日、リアルタイムで監視する必要がある。

3点目は、マルチクラウドの統合管理による運用保守業務の最適化。CNAPPが想定しているように、マルチクラウドを効率的に運用できるようにするための取り組みも進めていく必要がある。

この記事は参考になりましたか?

- EnterpriseZine Day 2025 Summer レポート連載記事一覧

- この記事の著者

-

加山 恵美(カヤマ エミ)

EnterpriseZine/Security Online キュレーターフリーランスライター。茨城大学理学部卒。金融機関のシステム子会社でシステムエンジニアを経験した後にIT系のライターとして独立。エンジニア視点で記事を提供していきたい。EnterpriseZine/DB Online の取材・記事も担当しています。Webサイト:https://emiekayama.net

※プロフィールは、執筆時点、または直近の記事の寄稿時点での内容です

提供:サイバーリーズン合同会社

【AD】本記事の内容は記事掲載開始時点のものです 企画・制作 株式会社翔泳社

この記事は参考になりましたか?

この記事をシェア