MUFG、スクウェア・エニックスなどが進める“着実な”システム基盤刷新:クラウドシフトで見据える未来

「HashiCorp Do Cloud Right Summit Tokyo」レポート

IIJが進めた機密情報管理システムの構築、“入れっぱなし”にならないための施策とは

2つ目の事例企業として登壇したのは、国内初の「商用インターネット接続サービス」事業者であるインターネットイニシアティブ(以下、IIJ)だ。同社は「Vault Enterprise」を活用してEntra IDと連携したシークレット管理インフラを構築し、社内の活用普及を図った。

IIJの社内クラウドには、閉域ネットワークやベアメタルサーバー、Kubernetesクラスタなどが設置されている。「Azure Kubernetes Service(AKS)」や「Amazon Elastic Kubernetes Service(EKS)」を利用するときのように、プロジェクトごとにサービス用のクラスタを作るのではなく、SRE(Site Reliability Engineering)チームが大きなクラスタを構築し、マルチテナント環境を整えている。ほかにもSREチームは、Kubernetesを使ううえで必要なサービス(ロードバランサ、オブジェクトストレージ、モニタリングシステム、コンテナレジストリなど)の開発や運用も担っている。

Vaultを導入した背景課題としては、IIJで機密情報(シークレット)を格納する場所・方法が厳密に定められていなかったことが挙げられた。Atlassianのコラボレーションツール「Confluence」のプライベートページやプライベートリポジトリ、各自のExcelシートなどに情報が格納されており、セキュリティ面で懸念があった。この問題はオペレーション自動化の妨げにもつながっていたため、同社はシークレット管理システムの導入を検討。ネットワーク本部 SRE推進部 シニアエンジニアの鈴木高彦氏は、同社の文化について「ボトムアップな社風で新しい技術を試すことは得意だが、トップダウンで統制をとることは苦手だったため、手付かずの状態が続いていた」と話す。

同社がシークレット管理システムに求めた要件は様々だった。まず、社内のシークレット管理インフラとして、部門やプロジェクトを問わず利用できること。次に、オンプレミス環境でも利用できること(管理対象がシークレットであり、クラウドサービスの採用には抵抗があったため)。加えて、DR(災害復旧)構成がとれることや、社員の異動・退職などにスムーズに対応できるよう、アカウントやグループ管理とEntra ID(旧Azure AD)が連携できること。ほかにも、Terraform、Ansible、GitHub、Kubernetesとの連携が容易であることが望ましかった。こうした技術的な要件をほぼすべて満たすソリューションが、Vault Enterpriseだったという。

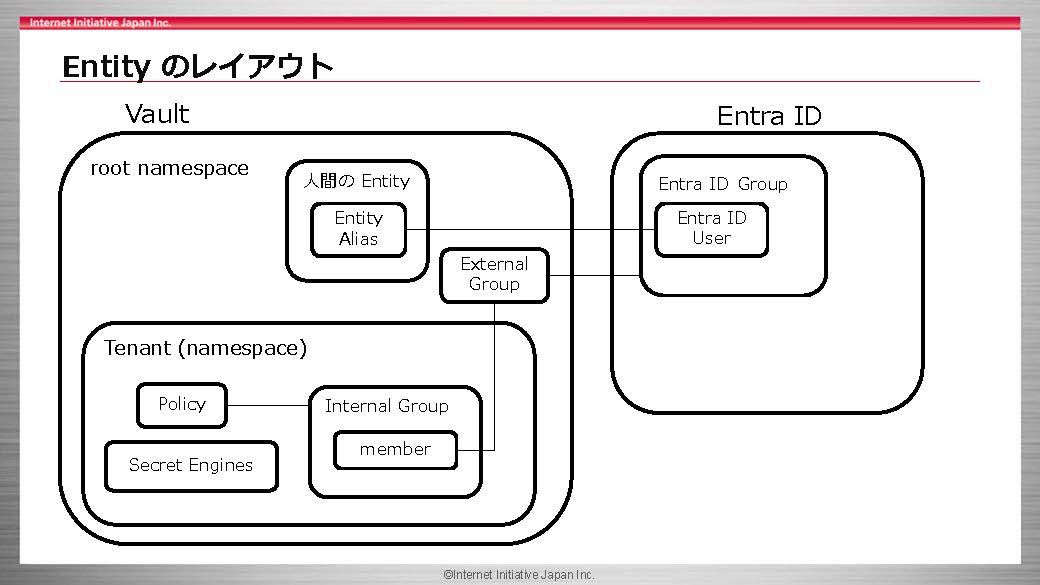

今回のVault Enterpriseのシステム構成は、地理的に分散した2つのデータセンターをまたぐ「DR Replication」の構成を採用。1サイトにつき3台のサーバーから成るVaultクラスターを構築した。また、全社的なシステムとするには人間が複数の部署やテナント(namespace)に同時に所属できるようにする必要があったため、Vault Enterprise内のroot namespaceにEntity(人間)を配置。同時に、Entra IDと連携する外部グループもroot namespaceに設置した。テナントには、root namespaceのグループをメンバーとするインターナルグループを配置した。

技術的な導入の壁を突破した後に待ち構えていたのが、“社内での普及”という問題だ。先述のとおり、IIJはトップダウンで「今日から全員Vaultを使うように」と号令をかければ普及が進むような社風ではない。そのため、コスト負担と煩雑な移行作業が必要なので社内周知には取り組むものの、利用判断とタイミングは部署やプロジェクトに委ねる方針で進めたという。

「当社にはスキルや意欲の高いエンジニアが多く在籍しているため、ドキュメントなどがあれば各自が自主的に読み込んで体得します。有用なツールだと評価されれば、それぞれが社内ブログなどを通じて自らの言葉で発信してくれます。そのため、ツール導入後は『Vault Enterpriseを活用してこんなにセキュアな環境になりました』と、エンジニア自身が自分の手柄として周囲に語れるような環境を作りたかったんです。そこで、Vaultに興味を持った人のやる気を妨げない環境づくりを意識しました」(鈴木氏)

具体的には、社内勉強会や社内ブログ、社内事例の発信で周知に力を入れた。また、ドキュメント整備にも取り組み、ユーザーがVault Enterpriseへの興味を失う前に、一通りの操作を管理者への依頼なしで活用できる環境を作った。

ただし、テナントの払い出しだけは管理者への申請が必要になる。そこで、テナント作成時にKVシークレットエンジンの有効化、グループ・ポリシーの作成、Entra IDとの紐付けなど、最低限の設定を自動で流し込むようにしたとのことだ。なお、「利用者の増加にともないテナント作成の負担が増加する」といった課題に対しては、YAMLで定義したテナント設定をTerraformで読み込み、自動で作成する仕組みを導入するというアプローチをとった。

今では鈴木氏の狙い通り、先進的なユーザーをはじめ、着々とVaultの利用者が増えているという。直近では、IIJ自身がサイバー攻撃を受けたことでセキュリティ対策への社内の意識が高まり、利用申請も急速に増加した。利用者の急激な増加に対しても、ドキュメントや申請フローを整備していたため、特に大きな混乱もなく進んだそうだ。最後に鈴木氏は、「Vaultにはとっつきにくいところもあるが、よくできたプロダクトだ」と太鼓判を押した。

この記事は参考になりましたか?

- この記事の著者

-

加山 恵美(カヤマ エミ)

EnterpriseZine/Security Online キュレーターフリーランスライター。茨城大学理学部卒。金融機関のシステム子会社でシステムエンジニアを経験した後にIT系のライターとして独立。エンジニア視点で記事を提供していきたい。EnterpriseZine/DB Online の取材・記事も担当しています。Webサイト:https://emiekayama.net

※プロフィールは、執筆時点、または直近の記事の寄稿時点での内容です

提供:HashiCorp Japan株式会社

【AD】本記事の内容は記事掲載開始時点のものです 企画・制作 株式会社翔泳社

この記事は参考になりましたか?

この記事をシェア