特権アクセス管理を困難にする3つの課題──解決のカギを握る統合管理と「ゼロ知識暗号化」とは?

Keeper Securityが実現するパスワードと特権アクセスの“統合管理”

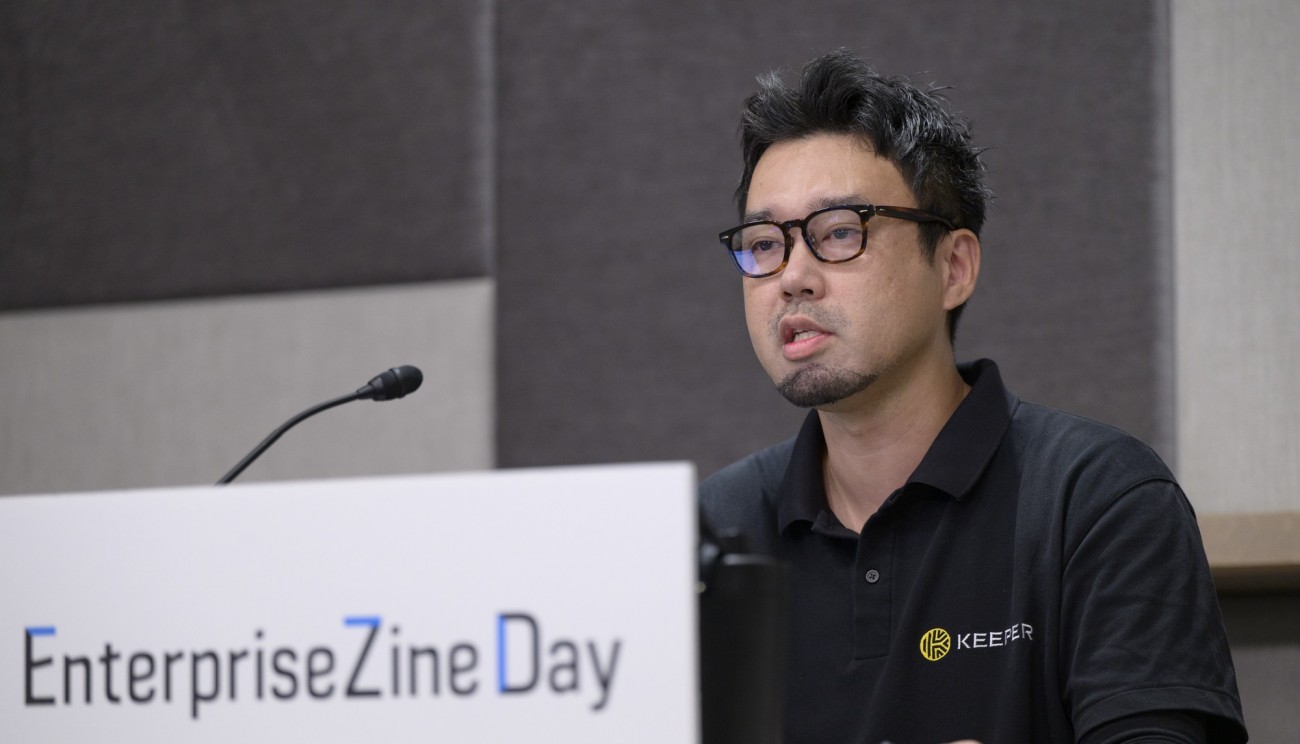

パスワードや特権アカウントがExcelなどで平文管理され、サービス間での使い回しも蔓延しているという企業が多く、認証情報の保護が課題となっている。こうした背景から、パスワード管理や特権アクセス管理のニーズが高まっているが、運用面や費用面などの理由から、思うように対策を打てていないケースが多いのが実情だ。これに対し、2025年6月20日に開催されたEnterpriseZine Day 2025 Summerに登壇したKeeper Security APACの池原正樹氏が、「ゼロ知識暗号化アーキテクチャ」を採用したプラットフォームによって、セキュリティと運用効率を両立する方法を紹介した。

不正アクセスの97.5%がパスワード起因、潮流も変わりつつある

米国シカゴに本社を置き、企業・組織向けのパスワード管理と、システムインフラ向けの特権アクセス管理を提供するKeeper Security。グローバルでは約7万社のユーザーがいるという。米国では政府・公共機関への広範な導入実績もあり、FedRAMP、GoVRAMP、ISO27001、SOC 2、FIPS-140-3などのセキュリティ認証を取得している点も魅力だ。

その日本法人であるKeeper Security APACは2023年5月に設立され、日本国内では約700社の導入実績を持つ。データセンターをグローバル各地に配置しており、日本のユーザーは日本国内にあるデータセンターを利用できる。

池原正樹氏は、日本におけるパスワード管理の実態について重要なデータを提示した。我が国の警察機関が検挙した不正アクセスの97.5%がパスワード起因であり、ランサムウェア侵入経路の83%が、VPNやリモートデスクトップのパスワード関連という情報だ。さらに、ダークウェブには約260億個のパスワード情報が漏洩しているという事実も明らかになっている。すでに金融庁や警察庁、日本証券業協会などといった機関からは繰り返しの注意喚起が出ている。

[画像クリックで拡大表示]

「2025年3月から4月にかけて、証券会社のWebサイトへの不正アクセス件数が激増しました。株の不正取引や株価操作が行われるという高度なインシデントの入口として、漏洩したパスワード情報が使われたのです。パスワード管理の製品をきちんと導入していれば、防げたインシデントではないかと私は考えています」(池原氏)

パスワード管理の市場は、米国では今や主要なセキュリティ分野の一つとされており、2032年には1兆円規模に達すると予測されている。一方、日本ではまだ主要なセキュリティ分野としては位置づけられていない状況だ。

なお、パスワード管理向けのガイドラインは、NIST(米国立標準技術研究所)やCIS(Center for Internet Security)、国内ではNISC(内閣サイバーセキュリティセンター)が発行した『インターネットの安全・安心ハンドブック』などで共有されている。

ガイドラインでは、「ブラウザにパスワードを覚えさせない」「10桁以上のパスワードを設定する」「漏洩したパスワードの即時変更」などの対策が挙げられているが、池原氏は「10桁以上のパスワードは解読に数十年かかる強固さがあるものの、人間が覚えるのは困難だ」と指摘。また、従来の定期的なパスワード変更の推奨から、最近では漏洩判明時の即時変更へとポリシーの傾向が変化していることも説明した。

パスワード管理で早急に解決すべき3つの課題

続いて池原氏は、企業・組織におけるパスワード管理で早急に向き合うべき3つの課題を指摘した。

池原正樹氏

1つ目は「台帳管理からの脱却」だ。Excelシートやテキストファイルでパスワード管理を行っている組織は多いが、これでは平文保管となってしまい、ファイルが漏洩した場合にパスワードまでも漏洩するリスクがある。

2つ目は「統一・標準化されたルールに基づくパスワード利用」だ。すべての従業員が同じツールでパスワードを補完する仕組みや、管理者によるパスワード複雑性ポリシーの適用、サービス間でのパスワードの使い回し防止などが求められている。

そして3つ目は、「パスワード情報の共有における管理運用」だ。チャットツールやメールでパスワードを共有する運用から脱却し、安全な共有と操作履歴の追跡が可能な仕組みを整備しなければならない。

「特権アクセス管理」は構成・設定、運用、費用面で課題

パスワード管理に加えて、今日もう1つの重要テーマとなっているのが「特権アクセス管理」だ。特権アクセス管理の対象となるのは、システム上で高い権限を持つアカウントであり、たとえばLinuxにおけるrootや、WindowsにおけるAdministratorなどがこれに当てはまる。

特権アクセス管理のソリューションは大きく2つに分けられる。1つは、システムインフラ環境向けの特権アクセス管理(PAM:Privileged Access Management)、そしてもう1つは、エンドポイントデバイス・サーバー向けの特権管理(PEDM:Privilege Elevation and Delegation Management)だ。

PAMには、「特権ID管理」と「特権セッション管理」の2つの機能が必要だと池原氏。特権ID管理では、サーバーや仮想マシン、ネットワーク装置などといったリソース上に存在する特権IDアカウントを棚卸し、管理する仕組みが必要だという。また、それを利用するユーザーに対して、パスワードを秘匿した状態で払い出し、リモートでパスワードを変更できる機能も重要だと話す。

特権セッション管理では、SSH、RDP、VNC、データベース、リモートブラウザ分離といった様々なプロトコルを通じてインフラへの安全なリモートアクセス環境を提供する必要がある。これらのセッション中の画面操作やキーボードの入力は、すべて記録・ログ化されるべきだ。

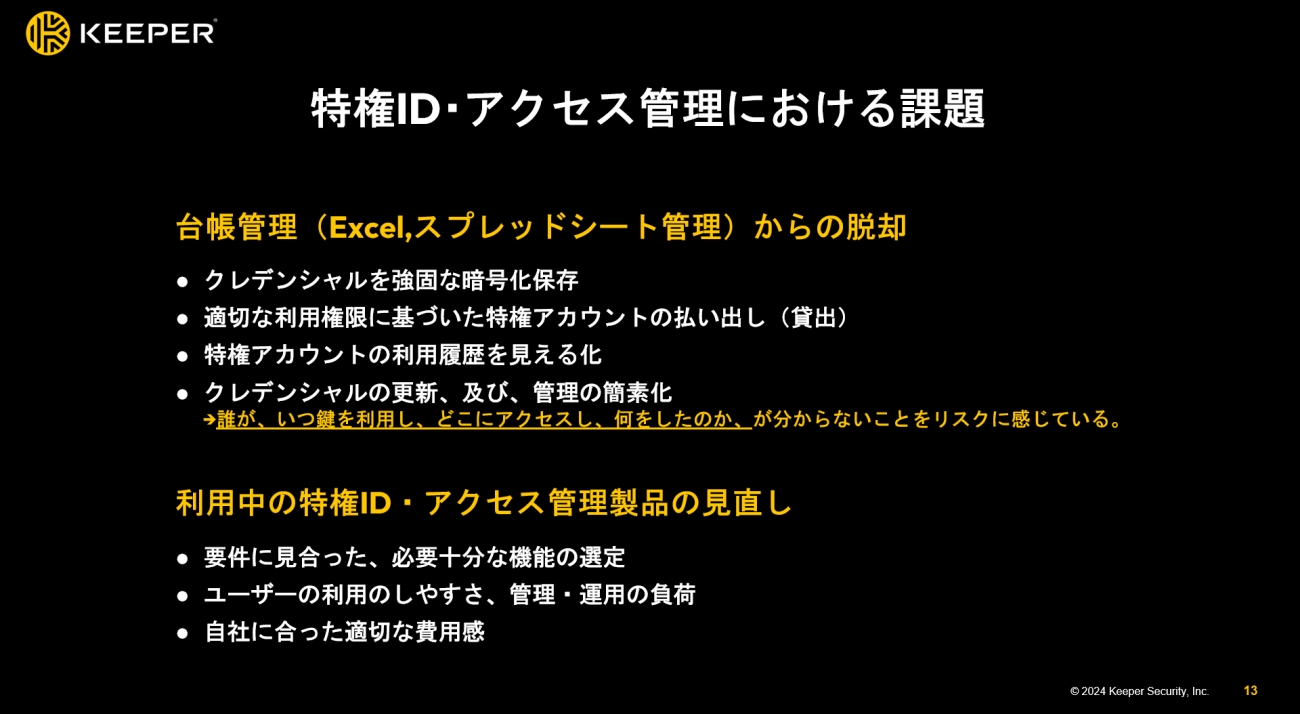

特権アクセス管理の課題においても、パスワード管理と同様にExcelシートなどによる台帳管理からの脱却が挙げられる。また、特権アカウントの利用履歴を可視化することも重要だ。池原氏は「誰が、いつ、どの特権アカウントを使って、どこにアクセスして、何をしたのかを可視化したい」という昨今のユーザー側で挙がっているニーズを指摘した。

加えて、特権アクセス管理そのもののニーズは以前からあったため、製品自体は市場に数多く存在するが、構成・設定の複雑さ、運用の難しさ、高額な費用などが障壁として立ちはだかり、導入を躊躇してきた企業や、運用で課題を抱えていた企業が少なくなかったようだ。

「特権アクセス管理の製品は、その性質上、構成が複雑で設定が難解なものが多く、専任のエンジニアが必要となるケースもあります。また、費用面でも高額な製品が多いため、導入のハードルが高いのが実情です」(池原氏)

[画像クリックで拡大表示]

「ゼロ知識暗号化」でパスワードと特権アクセスの“統合管理”を実現

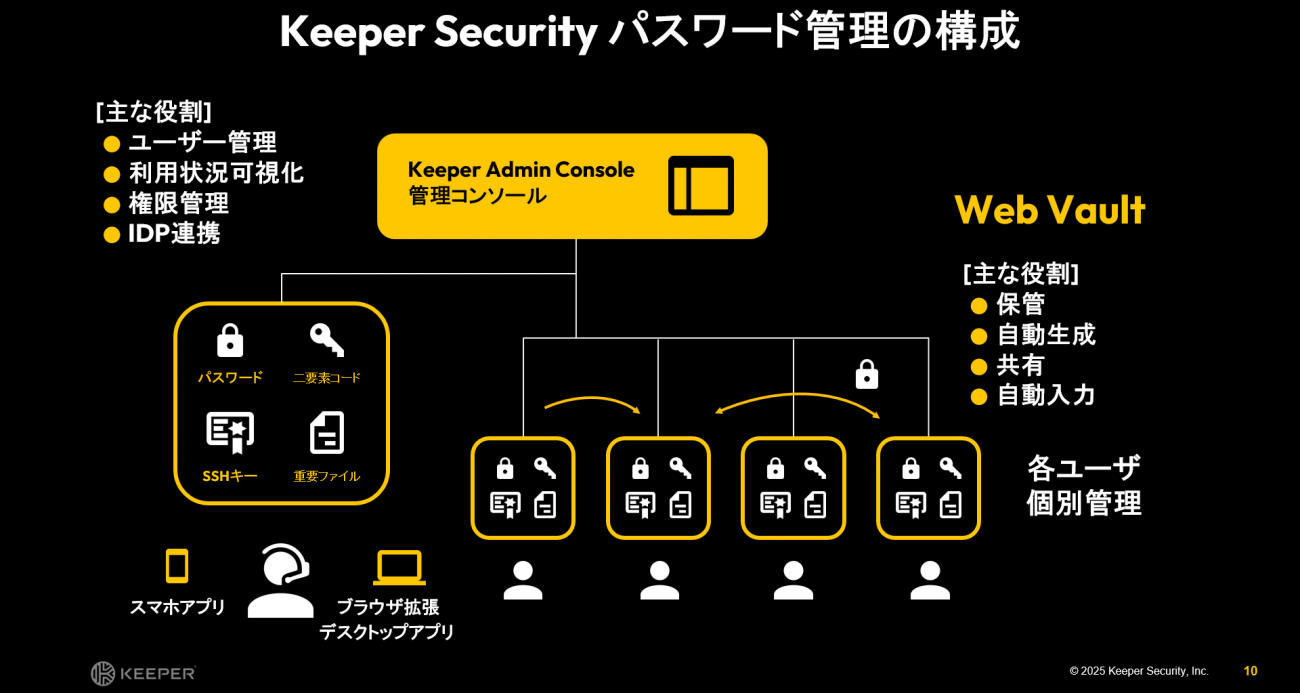

ここまで述べたような課題に対し、Keeper Securityは「同一インターフェース上でパスワード管理と特権アクセス管理を行える」統合ソリューションを提供している。

同社のソリューションにおける最大の特徴は、「ゼロ知識暗号化アーキテクチャ」の採用にあるという。これは、エンドポイント環境で暗号化・復号化の処理を完結させる仕組みだ。サーバー側では復号化するための鍵を持たないため、仮にサーバー側でデータが漏洩しても、暗号化されたデータのみが流出することになる。これなら情報漏洩のリスクを大幅に軽減できる。

また、レコードやフォルダ単位で暗号化する設計により、一つの鍵が漏洩してもすべての情報が流出する事態にはならない。池原氏は、「たとえユーザー企業の管理者であっても、あるいはKeeper Security側の社員であっても、各ユーザーのデータにはアクセスできない設計になっている」と強調した。

Keeper Securityのソリューションでは、「Web Vault」と呼ばれるインターフェース上で、パスワード情報だけでなく2要素認証コード、SSHキー、証明書情報、電子ファイルなど、あらゆるクレデンシャル情報を管理できる。パスワード管理機能では、10桁以上の強固なパスワードの自動生成、安全なパスワード共有、ダークウェブ監視によるパスワード漏洩検知、パスワード評価・監査などを提供している。

「ダークウェブ監視機能では、漏洩しているパスワードのデータベースと照合し、ユーザーが漏洩したパスワードを使用している場合には検知して通知を行い、変更を促します。さらに、管理者はリスクのあるユーザーをリスト化してレポートできる仕組みも設けています」(池原氏)

[画像クリックで拡大表示]

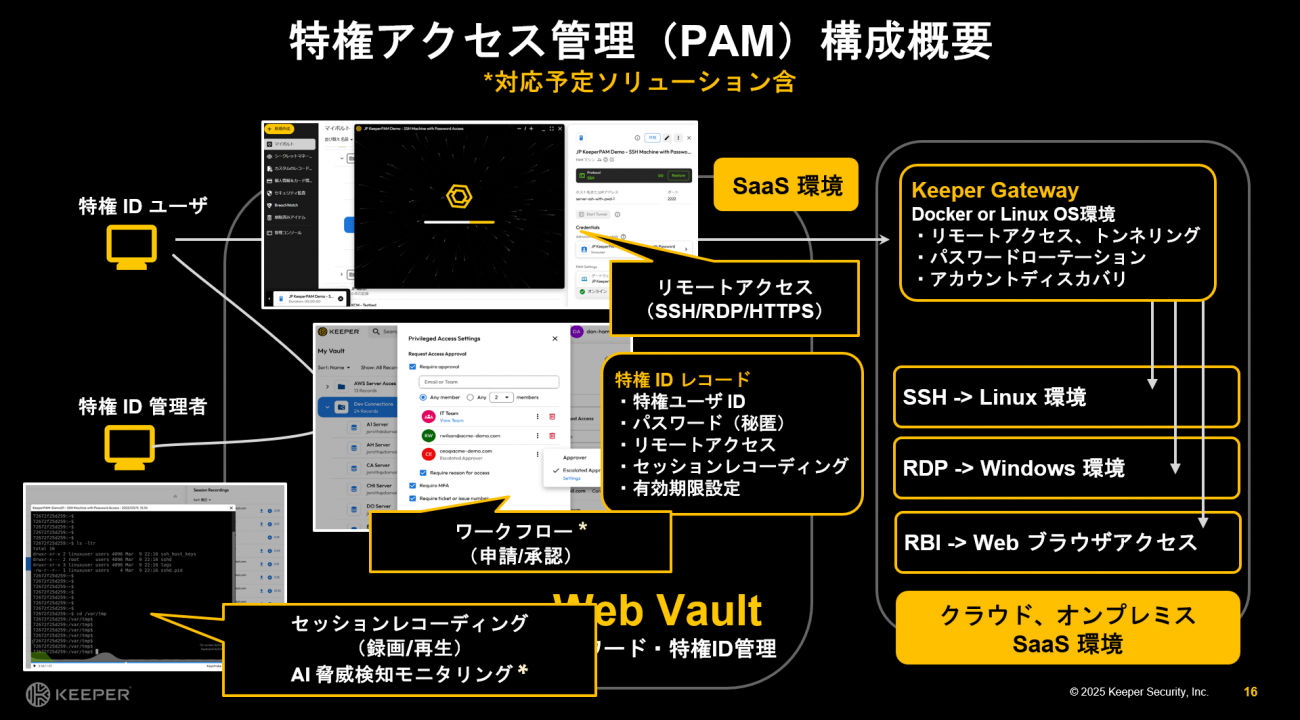

また、特権アクセス管理機能では、特権IDアカウントの一元管理、パスワードの秘匿化、リモートアクセス環境の提供、セッション監視、リモートパスワード変更などを統合して提供しているとのことだ。

特権IDアカウントの払い出しにはワークフロー機能が備わっており、申請と承認のプロセスを一元管理できる。特権IDアカウントを利用するユーザーが申請を上げ、管理者が承認したうえで、必要なアカウントを払い出す仕組みになっているのである。払い出された特権IDレコードからはリモートアクセスを開始でき、SSH、リモートデスクトップ、Webブラウザを介したアクセスが可能だ。この際、パスワード情報は見えない形で通信されるため、ユーザーはパスワードを知らなくてもアクセスできる。

「仲介するKeeper Gatewayサービスを、宛先リソースと接続性のある環境に配置し、特定のポートのみをアウトバウンドで開放するだけで構成できます。VPNを使わずにリモートアクセスが可能なため、アタックサーフェスも限定的です」(池原氏)

リモートアクセスセッションは動画とキーストロークの形式で記録され、どういったオペレーションが行われたかを事後確認できるほか、AIベースの脅威検知モデルにより、不正な振る舞いがあった場合には自動的にセッションを遮断するセキュリティ機能も備えている。

[画像クリックで拡大表示]

加えて池原氏は、エンドポイント向け特権管理(PEDM)について紹介した。これはエージェントベースのソリューションで、エンドポイント端末や一部のサーバーなどに導入し、特定タスクに応じて一時的に権限を昇格させる仕組みになっている。操作が必要なタイミングにのみアカウントを作成し、利用後に削除する「ZSP:Zero Standing Privilege」と呼ばれる特権アカウント管理に対応しているとのことだ。

最後に同氏は、改めて台帳によるパスワード管理からの脱却が急務であることや、データ漏洩リスクを最小化できるゼロ知識暗号化プラットフォーム、ならびにパスワード管理向けのセキュリティソリューション導入の重要性を強調し、セッションを終えた。

「Keeper Securityのソリューションであれば、パスワード管理を行うインターフェース上で、システムインフラ環境向けの特権ID管理と、そのアクセス管理の対策も講じることが可能です。ぜひ、併せて導入をご検討いただけましたら幸いです」(池原氏)

この記事は参考になりましたか?

提供:Keeper Security APAC株式会社

【AD】本記事の内容は記事掲載開始時点のものです 企画・制作 株式会社翔泳社

この記事は参考になりましたか?

この記事をシェア