Okta Japanは2025年4月11日、急増するアイデンティティに対する攻撃に対応するための新機能「Identity Security Posture Management(ISPM)」を含む包括的なセキュリティソリューションについて説明する会見を行った。同社の井坂源樹氏は、「アイデンティティは認証前から認証後まで保護する必要がある」と語り、特に認証前の環境整備として、認証ポリシーの適切な設定や権限管理、インフラの設定ミスの防止などが重要だと指摘。また認証後(After Login)のセキュリティについても、セッションクッキーの盗難などの脅威に言及し、「認証そのものよりも認証後を攻撃する方が容易」との見方を示した。

企業のID環境が近年著しく複雑化していることから、井坂氏はグローバル展開する企業やM&Aによる異なるIDプロバイダの混在例を挙げ、Oktaの「Hub & Spoke」アーキテクチャによる分散と統合の両立について説明した。

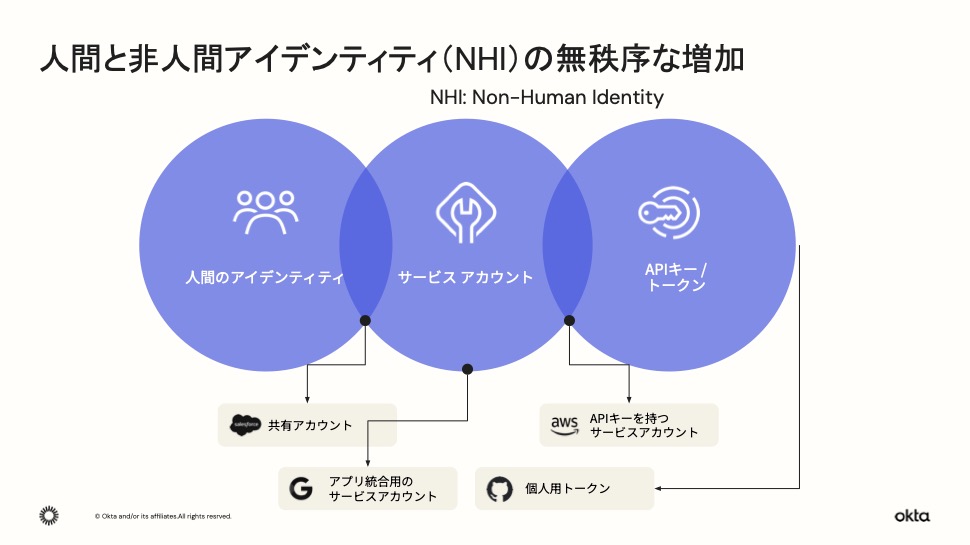

また人間のIDだけでなく、非人間アイデンティティ(NHI)の管理も重要課題となっている。これには共有アカウント、サービスアカウント、APIキー、トークンなどが含まれる。これらは多要素認証(MFA)が適用しにくいなどの理由から、セキュリティ対策が不十分になりがちだ。

Okta Identity Security Posture Management(ISPM)の詳細機能

こうした課題に対応するため、Identity Security Posture Management(ISPM)とOkta Privileged Accessによる非人間アイデンティティ向け機能を新たに提供開始した。ISPMは複数のIDプロバイダーやクラウドサービスと連携し、アイデンティティ全体の可視化、リスク分析、セキュリティ対策を統合的に実現するソリューションである。

ISPMの中核となるのは包括的なデータ収集機能だ。Okta、Google、Microsoftなどの主要IDプロバイダーをはじめ、クラウドインフラストラクチャやSaaSアプリケーションからユーザーアカウント情報を取得する。これらのデータを収集し、インベントリとして集中管理することで、組織全体のアイデンティティ状況を一元的に把握できる。

収集したデータはグラフエンジンによって相関分析され、アカウント間の関係性や権限構造が明確化される。例えば、あるユーザーがOkta、AWS、Google、Azureなど複数のプラットフォームにアカウントを持っている場合、それぞれどのような権限を持っているかを網羅的に可視化できる。このプロセスで、長期間ログインしていない未使用アカウント、MFAが適用されていない管理者アクセス、IDPを経由しない直接アクセスなど、潜在的なセキュリティリスクが浮かび上がる。

また、リスク検出の基準として、NIST、CSA、PCI DSSなどの業界標準セキュリティフレームワークが採用されている。検出された各リスクはフレームワークの要件と照合され、コンプライアンス状況や対策の優先度が明確に示される。また、是正のためのガイダンスも提供され、組織のセキュリティ体制強化を支援する。

ISPMはリスク対応の自動化機能も備えている。検出されたリスクに対して、ワンクリックでの改善、JIRA、ServiceNow、Slackなどへの自動通知、APIを介した自動修復アクションの実行などが可能だ。さらに、Okta Workflowsとの連携により、長期未使用アカウントの自動無効化など、カスタマイズされた是正プロセスを実装できる。

非人間アイデンティティ(NHI)管理の強化

ISPMのもう一つの重要な機能は、非人間アイデンティティ(NHI)の管理強化である。現在はAzure、AWS、Salesforceにおけるサービスアカウント、共有アカウント、APIトークン、AIエージェントなどの検出と管理に対応しており、今後はAWS、GCP、GitHubなどにも対象を拡大する予定だ。

NHI管理では、AIを活用した分析エンジンがアカウントの種類を自動的に識別し、サービスアカウント、エージェント、API、トークンなどの種別にラベル付けを行う。その上で、パスワード未更新、未使用アカウント、過剰な権限など、NHI特有のリスクを検出し、修正のガイダンスを提供する。

検出されたNHIのリスクに対しては、Okta Privileged Access(OPA)のサービスアカウント管理機能と連携した対策が可能だ。OPAはサービスアカウントのパスワード自動ローテーション、アクセス制御、監査機能を提供する。これにより、サービスアカウントのパスワードを定期的に強制変更し、アクセス履歴を個人レベルで追跡可能にするなど、セキュリティを大幅に強化できる。

井坂氏は「サービスアカウントは共有で使われるため、MFAの提供が難しいなど万全な対策が取りにくい性質があります。そのため攻撃のポイントになりかねません」と述べ、ISPMとOPAの連携によるリスク軽減の重要性を指摘した。